大學選課系統自動填入驗證碼

大學生涯最後一次搶課結束了,來分享一下歷年搶課的技巧:)

自動填入學號、密碼這個瀏覽器的通常都有選項可以幫我們記憶

所以今天的主題是驗證碼的部份,如何自動填入驗證碼

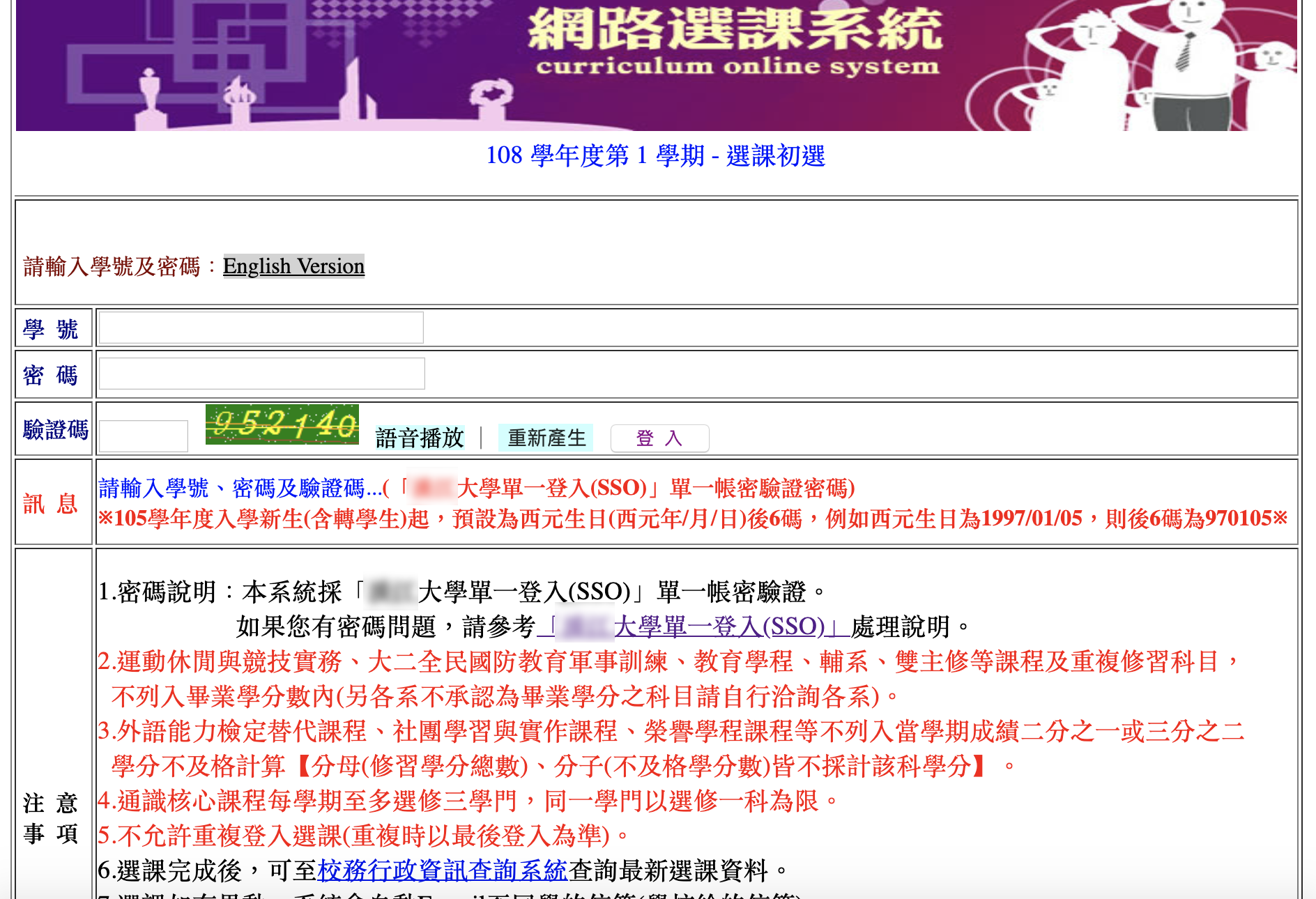

我們學校的選課登入頁長這樣,以前是沒有驗證碼需要填的

但我印象從106學年度起,學校可能是為了舒緩伺服器瞬間的高流量

用驗證碼這種方式來卡一部份的人潮降低伺服器的負載 (什麼歪理,為什麼不升級伺服器配備 ((怒~

沒關係,道高一尺魔高一丈,搶課的時間分秒必爭,我們總得想個辦法秒殺掉驗證碼

於是經過百般研究這個登入頁面後,終於發現驗證碼圖示旁邊的語音播放按鈕藏有玄機

近期迴響